Главната цел на Сириската електронска армија, била како да дојдат до Гугл апс сметките на вработените на Онион. Операцијата се базирала на 3 методи.

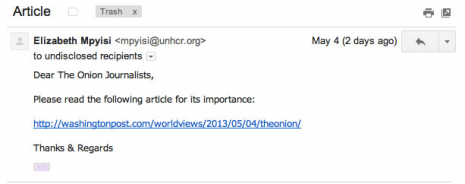

СЕА околу 3-ти мај, почнала да испраќа "фишинг" мејлови до разни вработени на Онион.

Линкот од Вашингтон пост во мејлот, водел од УРЛ-то:

http: //hackedwordpresssite.com/theonion.php

Што пак редиректирало до УРЛ-то:

http: //googlecom.comeze.com/a/theonion.com/Service.Login?&passive=1209600&cpbps=1&continue=https: //mail.google.com/mail/

На ова УРЛ од посетителот било побарано да ги внесе своето корисничко име и лозинката, пред да биде префрлен на Гмаил.

Првичните мејлови биле испратени од чудни надворешни адреси и тоа само до мал број на вработени, за да не бидат забележани од системите и евидентирани како напад.

Најмалку еден вработен на Онион паднал на оваа фора.

Откако напаѓачите имале пристап до мејлот на еден вработен на Онион, тие го искористиле за да го пратат оригиналниот меил (со линкот од Вашингтон Пост) до уште повеќе вработени на Онион, само што овој пат мејлот бил од позната адреса. Ова се случува во 02:30 на 6-ти мај.

Бидејќи доаѓа од позната адреса, голем број од вработените кликнале на линкот, но мнозинството решиле да не ги оставаат своите податоци за логирање. Меѓутоа двајца вработени ги оставиле податоците, од кој едниот имал пристап до сите профили на Онион на социјалните мрежи.

Откако од сајтот откриле дека најмалку еден акаунт бил компромитиран, тие испратиле меил до сите вработени, под итно да ги променат лозинките на мејловите.

Сепак напаѓачот го искористил својот пристап до друг, се уште не откриен меил за да испрати дупликат порака, во која бил вклучен линк до фишинг страна маскирана линк за ресетирање на лозинката. Овој лажен меил, не бил испратен до ниту еден од вработените во техника или ИТ во Онион, заради што минал незабележан. Третиот и последен фишинг напад компромитирал најмалку уште два акаунта. Еден од овие и понатаму бил користен за контрола на нивната Твитер сметка.

Во ова време уредниците на Онион веќе почнале со објавување на текстови инспирирани од нападот. Втората статија на темата "СЕА малку се забавуваше пред неизбежната смрт во рацете на бунтовниците," го налутил напаѓачот кој почнал да објавува мејлови од уредниците на Твитер. По ова, во Онион повторно било наредено сите вработени да ги променат лозинките на Гугл апс.

Вкупно напаѓачот компромитирал најмалку 5 акаунти.

Не дозволувајте ова вам да ви се случи

- Од истражувањето на деталите на овој инцидент, како и на оние кои им се случија на АП, Гардијан и други, јасно е дека СЕА не користи комплексни методи за напад. Сите хакови до сега беа резултат на едноставен фишинг, кој се спречува со неколку едноставни безбедносни мерки.

- Осигурете се дека вашите вработени се образовани (компјутерски), и дека се сомничави кон сите линкови кои од нив бараат да се логираат, без разлика на испраќачот.

- Меил адресата за вашите Твитер акаунти треба да биде на систем кој е изолиран од вашиот обичен корпоративен меил. Со ова ќе се осигурите дека Твитер сметките се отпорни на секаков фишинг.

- комплетната Твитер активност треба да се одвива преку некаква апликација, како HootSuite.

- Ако е можно, гледајте да имате начин како да им се обратите на сите ваши вработени, вон нивниот компаниски меил. Во случајот со хакот на Гардијан, СЕА објави слики од неколку внатрешни мејлови, веројатно добиени од компромитирана меил адреса која не била откриена.