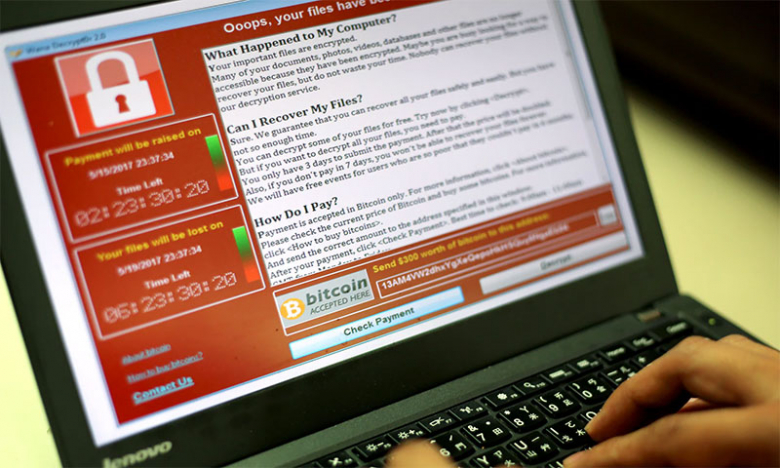

Прво крајот. Нападот беше пресретнат и спречен кога кодот стигна до 22-годишниот експерт за компјутерска безбедност што се води под псевдонимот Малвертеч. Тој инсталира копија од рансомвер програмата на тест машина и почнува да ја анализира. Открива дека програмата се обидува да стигне до една конкретна веб адреса.

Малвертеч ја пребарува адресата и открива дека таа не е регистрирана, па го закупува домејнот. Излегува дека УРЛ-то е еден вид главен бушон за гасење на целиот малвер, бидејќи кој и да го создал рансомверот во него предвидел целиот софтвер да се изгаси во моментот кога ќе може да и пристапи на адресата. Во рок од неколку секунди по закупувањето на домејнот, рансомверот пристанува да се копира на нови компјутери.

(Подоцна тим на Циско заклучува дека веб адресата е рачно внесена затоа што личи како да напишана од човек, а не генерирана од компјутер. Ова го заклучуваат затоа што најголемиот дел од карактерите во адресата се од горниот ред на тастатурата.)

Рансомверот Вонакрај е колекција од неколку различни малициозни програми, вклучувајќи ја алатката за отворање "задна врата" Даблпулсар (DoublePulsar), и софтвер што искористува одредени пропусти во Виндоус, Етерналблу (EternalBlue).

На 14 март, пред воопшто да бидат спомнати Даблпулсар и Етерналблу, Микрософт објавува критичен безбедносен апдејт за сите верзии на Виндоус. Апдејтот сосема успешно ги закрпува сите пропусти што овие две апликации можат да ги искористат. Проблемот е што не сите го инсталираат овој апдејт.

Еден месец подоцна, хакерската група Шадоу брокерс објавува голема пакет на алатки за хакирање што успеале да ги украдат од НСА. Во пакетот се и Даблпулсар и Етерналблу, кои ги искористуваат пропустите што во март беа закрпени од Микрософт. (Инаку се претпоставува дека НСА овие алатки за "провалување" во туѓи компјутери ги има изработено уште во 2013, околу 4 години пред Микрософт да го среди пропустот.)

Кога на 12 мај започнува ширењето на Вонакрај, двете алатки веќе еден месец се достапни на јавноста, а претпоставката е дека до тогаш со Даблпулсар веќе се заразени околу 400.000 компјутери. Заедничко за сите овие компјутери е што го немаат додадено апдејтот од Микрософт.

За еден компјутер да се зарази со Вонакрај не мора ниту да кликнеш линк од фишинг меил, ниту да бидеш на сомнителна веб-страна. Програмот само гледа се уфрли во нечија локална мрежа и потоа почнува сам да се копира од еден компјутер на друг, без никаква помош од луѓе.

Откако ќе се инсталира на компјутер, тој почнува со извршување на цела серија малициозни команди:

- Прво ја активира програмата taskche.exe, која проверува дали УРЛ-то (од погоре) е регистрирано.

- Скенира дали на мрежата има и други ранливи компјутери (што не се апдејтувани).

- Генерира рандом ИП адреси за скенирање на компјутери преку интернет, и се обидува да се поврзе на секоја од тие ИП адреси за да види дали на нив е отворена портата 445.

- Кога успешно се поврзува со друг компјутер, Вонакрај сам префрла копија од себе на него.

- Во меѓувреме се активира Етерналблу, кој почнува да ја презема контролата врз заразениот компјутер. Програмата го залажува компјутерот (СМБ сервисот) да мисли дека е легитимен ресурс, и му дозволува да ја постави Даблпулсар, по што има комплетна контрола врз компјутерот и почнува со енкриптирање на фајловите. Кога ќе заврши со енкриптирање, Вонакрај ја појавува пораката за откуп.

Во времето кога Малвертеч успева да го сопре ширењето на Вонакрај, веќе околу 80.000 компјутери се заразени од рансомверот, а жртвите веќе почнуваат да плаќаат откуп.

Еден од аматерските потези на хакерите е што исплата за секој откуп го тераат на една од вкупно 3-те биткоин адреси што ги имаат. Иако биткоин сметката е анонимна во однос на идентитетот на сопственикот, нејзината состојба може јавно да се следи. Па така се знае дека во првиот ден на овие 3 биткоин сметки беа направени 36 уплати во вредност од 250 до 600 долари.

Во еден претходен пософистициран напад, хакерите имаа направено динамички да се генерира нова биткоин адреса секој пат кога некоја машина ќе биде заразена.

Тоа што имаат само три биткоин сметки покажува и дека напаѓачите најверојатно рачно морале да им ги декриптираат фајловите на жртвите што платиле, најверојатно преку вградениот систем на пораки во самиот програм.

Лошиот систем за наплата и УРЛ-то за гасење на нападот се двете причини зошто експертите веруваат дека нападот е извршен од аматери, кои се помалку софистицирани од софтверот што го користат.