Мета речиси цела година, користејќи дупки во протоколите, тајно уфрла кодови во апликациите за да има целосен пристап до податоци за милиони корисници. Тивко искористува функција што е дозволена во секој пребарувач базиран на Хром и на Андроид. Не е хак, туку вградена функционалност.

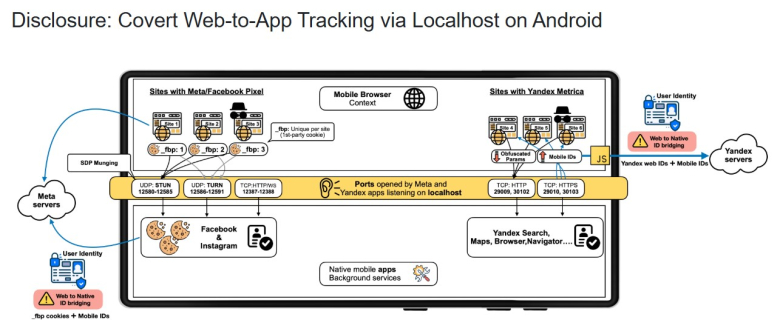

Секој што отворил веб-страница со Meta Pixel (или Yandex Metrica во Русија), веќе се откажал од својата приватност, со секое прегледување на страница, скролање или двоумење пред кликање на линк. Малиот код, инсталиран на 20% од најчесто посетуваните вебсајти, генерира „колаче“ и ѝ го испраќа на Мета, но во исто време отвора и конекција со апликацијата на телефонот и добива пристап до идентитетот на корисникот. За ништо од ова не бара дозвола.

Разни техники, секоја пософистицирана од претходната, ја одржувале операцијата во живот. Процесот почна со HTTP барања што се пумпаат преку портата 12387. Тоа не е случаен број: Доволно е нејасен за да избегне откривање и доволно функционален за да им дозволи на апликациите на Facebook и Instagram да следат дејства. Потоа се префрли на WebSocket, протокол дизајниран за двонасочна комуникација во реално време, па на WebRTC, кој овозможува гласовни и видео повици.

Јандекс тоа го прави уште од 2017 година. Студија спроведена од истражувачи од Принстон покажува дека преку скрипти од трети страни за следење траги можеле да поврзат модели на однесување со кориснички профили на Фејсбук и Твитер.

„Њујорк тајмс“ проверил податоци од наводно анонимни записи за локација на телефони - само GPS координати, без имиња и адреси. Поврзување на точките и следење на сигналот ноќе прецизно ја открива домашната адреса. Со вкрстување на податоци од сајтови како LinkedIn се прави целосен профил на корисникот.

Од пред една недела, кога медиуми ја открија практиката, Мета го исклучи системот. Гугл ја потврди сериозноста на случајот и најави истрага. Мозила соопшти дека развива решение за заштита на корисниците на Firefox од новиот метод на следење.